Hvorfor etterforsket PST hackerangrepet mot dammen på Risevatnet?

PST sa de ville undersøke om hendelsen på Risevatnet var utført på vegne av en fremmed stat som en del av en påvirkningsoperasjon. Men, hva slags påvirkning mener PST-sjefen hendelsen forårsaket? Hvilke indikasjoner på statlig tilknytning sikter PST til? Hva ble sabotert? Og hvorfor holder PST navnet på gruppa hemmelig?

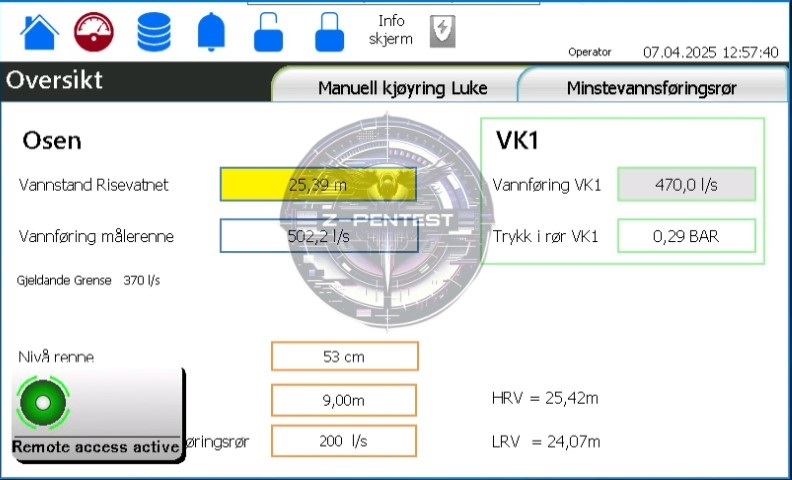

Skjermbilde fra videoen av styringspanelet på dammen på Risevatnet. Bildet viser starten av videoen. Det er lett å se vannmerket til hackergruppa Z-Pentest

Tre dager etter at hackerangrepet på dammen på Risevatent i Bremanger ble kjent i juni i fjor, opplyste NRK at Politiets sikkerhetstjenest, PST, ville ta over saken fra politiet.1

PST ville undersøke om hendelsen var utført på vegne av en fremmed stat som en del av en påvirkningsoperasjon. Samme dag som hendelsen fant sted ble det publisert en video med skjermopptak fra kontrollpanelet på dammen i Telegramkanalen til ei pro-russisk hacktivistgruppe. Videoen var påført vannmerket til gruppa.

To måneder senere trakk PST-sjef Gangås fram hendelsen mens hun snakket om påvirkning og sabotasje på Arendalsuka.2 VG kalte hendelsen “dam-sabotasje” og NRK opplyste at PST-sjefen sa at de hadde henta inn nok bevis til å konkludere med at det var en statlig aktør som sto bak.3

I tillegg sa hun at hensikten med denne typen aksjoner er å bidra til påvirkning, samt skape frykt eller uro i landets befolkning. Det er typisk modus at en statlig aktør for eksempel bruker aktivistgrupper til å ta seg inn, nettopp for å vise «se hva vi kan gjøre hvis vi vil». Så går de ut og skryter av det etterpå, sa hun.

I begynnelsen av oktober henla PST saken.

Men, hva slags påvirkning mener PST-sjefen at dette forårsaket? Hvilke indikasjoner på statlig tilknytning sikter PST til? Hva ble sabotert? Og hvorfor holder PST navnet på gruppa hemmelig?

Uaktsomt?

En ukjent person fikk tilgang til et panel som styrer en ventil i dammen ved utløpet av Risevatnet i Svelgen i april 2025. Den uvedkommende åpnet minstevannføringsventilen og vannføringen i Riseelva ble økt med 497 liter i sekundet til 874 liter i sekundet i omtrent fire timer, ifølge teknisk leder i driftsselskapet.4 Han sa også at den ukjente trolig fikk tilgang på grunn av et svakt passord, og at hendelsen ikke hadde skadepotensial, dammen er dimensjonert for en flomvannføring på 20 000 liter i sekundet. Drøyt 4% av kapasiteten ble brukt.

Hensikten med dammen er å regulere vannutstrømmingen i elva så det landbaserte settefiskanlegget til Steinvik Fiskefarm kan tappe opp til 600 liter i sekundet fra Risevatnet. Tappinga skjer fra et inntak en halv kilometer sør for dammen.

Dammen er en enkel terskeldam uten flomluker.5 Den er bygd med ei fisketrapp så fisk som vandrer opp elva for å gyte kan passere. I tillegg går det et rør med en diameter på 60 cm under dammen som slipper ut vann til minstevannføringa.6 Røret er utstyr med en regulerbar ventil som kan fjernstyres fra et styringspanel som er tilgjengelig på Internett.

Hvis angriperen hadde stengt ventilen i stedet for å åpen den, ville vannføringen blitt redusert til vannmengden i fisketrappa, rundt 270 liter i sekundet,7 den samme verdien som Norconsult beregnet at minstevannføringen burde vært.89 Konsekvensen ville også i dette tilfellet vært liten, selv om det ville medført konsesjonsbrudd.

Men, hvis angriperen også hadde stengt luka i fisketrappa ville det ikke vært vann i elva. Under byggingen av dammen ble elva tørrlagt i to og en halv time. Norges vassdrags- og energidirektorat, NVE, gav Stenvik Fiskefarm et overtredelsesgebyr på 400 000 kroner for brudd på konsesjonen.10 De hadde vært uaktsomme.

Paragraf 5 i vannressursloven er en generell aktsomhetsparagraf som sier at alle skal opptre aktsomt for å unngå skade eller ulempe i vassdraget. Tiltak skal planlegges og gjennomføres slik at de er til minst mulig skade og ulempe for allmenne og private interesser og fylle alle krav som med rimelighet kan stilles til sikring mot fare for mennesker, miljø eller eiendom.11

Paragraf 3 i den mer kjente vegtrafikkloven ligner: Alle skal ferdes hensynsfullt og være aktpågivende og varsomme så det ikke kan oppstå fare eller voldes skade slik at annen trafikk blir unødig hindret eller forstyrret.

Forsikringsselskap regner det for eksempel som grovt uaktsomt å gå fra bilen med nøkkelen i tenningslåsen eller inne i bilen. De mener det er en invitasjon til uærlige sjeler som er på jakt etter et nytt fremkomstmiddel, og hvis bilen blir stjålet kan forsikringen bli kraftig avkortet.12

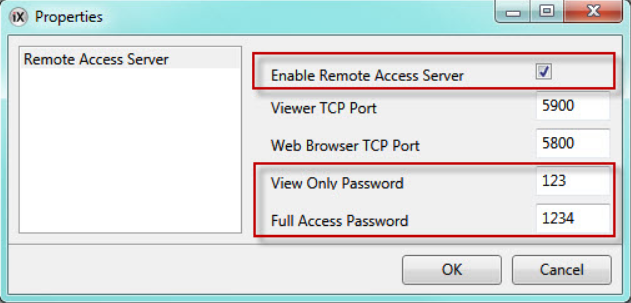

Både teknisk leder og PST antar at årsaken til at uvedkommende fikk tilgang til styringspanelet til ventilen var “svakt passord”. Styringspanelet til ventilen var tilgjengelig over Internett ved hjelp av “Virtual Network Computing” (VNC), et system som gjør det mulig å overføre skjermbilder, tastatur- og museklikk.

I 2022 gav cybersikkerhetsfirmaet Cyble ut en rapport som pekte på sikkerhetsproblem ved bruk av VNC.13 I mai 2024 sendte myndighetene i USA og Canada ut et faktaark der de advarte om cyberaktivitet i Nord-Amerika og Europa fra pro-russiske haktivistgrupper som utnyttet standard VNC-passord på Internetteksponerte kontrollenheter.

De oppfordret til umiddelbart å endre passord på alle kontrollsystemenheter med standarpassord, inkludert programmerbare logiske kontrollere (PLC) og styringspanel (HMI).14 Den amerikanske cyberforsvarsenheten, CISA, sendte ut en advarsel i september 2024 der de spesielt advarte om at de fortsatt responderte på angrep mot Internetteksponerte enheter med standard passord i vann og avløpssektoren.15

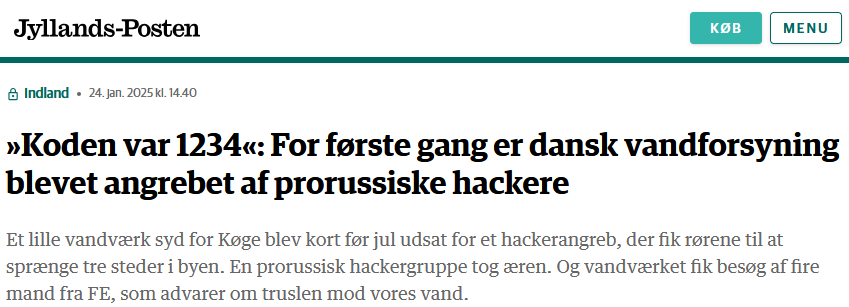

“Koden var 1234” var overskriften på en artikkel i den danske avisa Jyllandsposten i januar 2025. Et vannverk i Køge, sørvest for København, hadde blitt angrepet av prorussiske hackere fra gruppen Z-Pentest.16 Foreningen for danske vannværk gav en konsis beskrivelse av hvordan angrepet hadde foregått:

“Pumpestyringssystemet var opsat med fjernadgang via et standardmodem fra en teleudbyder, og med fast IP-adresse var der lavet en portforward, som gjorde systemet tilgængeligt via VNC-viewer med en simpel 4-cifret pinkode.”17

I manualen for fjerntilkobling til styringspanelet til dammen på Risevatnet står standardpassordet oppgitt: “1234”.18 Nøkkelen sto i.

Hva visste PST da de tok over saken?

Det som er kjent om angrepet er informasjonen i videoen av styringspanelet som ble publisert på Telegram.19 Klokka på panelet var 12:57 den 7. april 2025 i det videoen starter. Alarmlista viser at pålogging ikke blir registrert på enheten. Panelet var koblet direkte på Internett, noe som betyr at det ikke finnes logger som viser hvor påloggingen kom fra eller når den først skjedde.

Videofilen med skjermopptaket ble opprettet klokka 11:37, minst 20 minutter før klokkeslettet i videoen, sannsynligvis 1 time og 20 minutter før, det mangler tidssoneinformasjon. Det er lite sannsynlig at opptaket ble startet før den uvedkommende hadde tilgang til panelet.

Skjermtastaturet som blir vist i videoen er laget med “iX2 HMI software” fra Beijer.20 Programvaren brukes til å programmere “X2 control” styringspanel.21

Oversiktsbildet som videoen begynner med viser at vannivået i Risevatnet var 25,39 meter, 3 centimeter under terskelen på dammen. Det strømmet knapt 200 liter i sekundet gjennom minstevannføringsrøret og rundt 500 liter i sekundet gjennom målerenna. Vannføringa som måles i renna er summen av vannstrømmen gjennom fisketrappa og minstevannføringsrøret. Bildet viser også at det ble tappet omtrent 470 liter i sekundet til settefiskanlegget.

Den uvedkommende justerte fire verdier for kalibreringen og nivå. Resulatet førte ikke til endring i vanngjennomstrømning. Deretter åpnet angriperen minstefannføringsventilen. Det resulterte i en økning i vannstrømmen fra 200 til rundt 600 liter i sekundet gjennom minstevannføringsrøret, en økning på omtrent 400 liter i sekundet. Luka i fisketrappa sto allerede åpen.

Strategien angriperen benyttet ved justering av verdiene var å taste inn så mange 9-tall som mulig i konfigurasjonsfelt.

Bevis for statlig påvirkning?

Cybersikkerhetsfirmaet Mandiant publiserte en rapport om den russiske hackergruppa Sandworm i april 2024.22 Dette er gruppa som antageligvis sto bak angrepene på det ukrainske kraftnettet i 2015 og 2016,23 samt en rekke andre profilerte cyberangrep. Både amerikanske og britiske myndigheter mener at gruppa er støttet av russiske myndigheter,2425 mer spesifikt av enhet 74455 (GTsST) i hoveddirektoratet for den militære etterretningstjenesten (GRU).26

Ifølge rapporten bruker Sandworm hacktivistkanaler på Telegram til å få oppmerksomhet om påvirkningen av angrepene sine. En av kanalene Mandiant pekte på var “CyberArmyofRussia_Reborn” (CARR). De mente å kunne vise at Sandworm hadde evne til å påvirke operasjonene til CARR direkte.

En måned etter at energiteknikk rapporterte om hendelsen på Risevatnet, tok påtalemyndigheten i California ut tiltale mot 15 medlemmer av CARR. Ifølge tiltalen er “Z-Pentest” et alternativt navn for gruppa.27 Tiltalen ble tatt ut fordi enkelte av angrepene til gruppa hadde ført til skade med økonomisk tap i USA, og fordi ett medlem av gruppa var arrestert i utlandet under uvanlige omstendigheter og ble utlevert til USA.28

Gruppa CARR ble dannet i slutten av februar eller tidlig i mars 2022, kanskje inspirert av opprettelsen av “IT Army of Ukraine”.29 I følge tiltalen var en aktør med kallenavnet “Cyber_1ce_killer” (CYBER_ICE) aktiv i startfasen og opprettet blant annet Instagram- og Twitterkonto og en YouTube-kanal for gruppa.

CARR utførte til å begynne med tjenestenektangrep (DDoS) og senere også angrep mot Internetteksponerte kontrollsystem. I følge tiltalen bidro CYBER_ICE til å peke ut angrepsmål og finansierte abonnementet til CARR hos en DDoS leverandør.30

I slutten av mars 2024 meddelte CYBER_ICE ifølge tiltalen at organisasjonen han representerte ikke ville finansiere DDoS tjenesten CARR abonnerte på lenger, både fordi de ikke gjorde noe skade, og fordi de ikke trengte DOS når de skjøt raketter mot Kiev. Han ville i stedet fokusere på å ødelegge informasjonssystemene til fienden. Etter dette tidspunktet nevner ikke tiltalen handlinger utført av CYBER_ICE.

I tiltalen står det også at kallenavnet CYBER_ICE er knyttet til en etterretningsoffiser i GRU, uten at det er beskrevet hendelser som viser GRU-tilknytningen.

Et halvt år etter at CYBER_ICE avsluttet støtten til DDoS-abonnementet, i september og oktober 2024, skal flere av de tiltalte ha omtalt CYBER_ICE og karakterisert han som en myndighetsperson. Tiltalen sier at de trodde CYBER_ICE hadde tilknytning til FSB, innenlandsetterretningen i Russland, og ikke til GRU som tiltalen hevder.

I september dannet medlemmer av CARR ei ny gruppe, Z-Pentest, sammen med medlemmer fra en annen russisk hacktivistgruppe, NoName057(16). Tiltalen sier ikke noe om hvordan CYBER_ICE ble omtalt av gruppemedlemmene, men omstendighetene gir grunn til å tro at omtalen ikke var positiv. FBI med flere vurderte at årsaken til opprettelsen av gruppa var misnøye med støtten fra GRU.

Z-Pentest utfører først og fremst opportunistiske angrep mot kontrollsystem og i mindre grad DDoS angrep. De angriper system med svak sikring der de finner dem og ikke system de velger ut av strategiske årsaker. Det betyr at påvirkningsmetodene russisk etterretning skal ha benyttet til å styre CARR vil ha liten virkning på gruppa.

“Z-Pentest Alliance” kunngjorde på Telegramkanalen sin i slutten av mars 202531 at de hadde inngått en allianse med Sandworm.32 Dette ble også rapportert av cybersikkerhetsfirmaet Intel471.33 Drøyt tre uker senere var denne alliansen slutt. Z-Pentest hevdet da at Sandworm ikke lenger var en uavhengig enhet, men at de var en del av Z-Pentest alliansen. Sandworm tjente nå dem.34

Det er ikke mulig å tro på at en avansert gruppe som sannsynligvis er en del av russisk etterretning nå blir styrt av hacktivister som bryter seg inn ved å taste passordet 1234 og taster 9-tall i konfigurasjonsfelt. Det er åpenbart bare skryt.

Hva fagmiljøene sier

I begynnelsen av desember i 2025 gav FBI samen med politi- og cybersikkerhetsenheter fra en rekke land ut råd sammen.35 Rådet handlet om de prorussiske gruppene CARR, Z-Pentest, NoName057(16) og Sector16 som utnyttet Internetteksponerte VNC-tilkoblinger med minimal sikring i lite sofistikerte angrep med liten konsekvens.

De beskriver Z-Pentest som en gruppe sammensatt av medlemmer fra CARR og NoName057(16). Gruppa ble etablert i September 2024 og har spesialisert seg på å angripe kontrollsystem i kritisk infrastruktur spredt over hele verden. De kunngjorde allianse med gruppene CARR og NoName057(16) kort tid etterpå, muligens for å kunne få flere følgere.

Gruppene søker først og fremst oppmerksomhet og selv om de enkelte ganger har forårsaket skade, kommer de jevnlig med feilaktige eller overdrevne påstander om angrepene sine. I tillegg er de opportunistiske i målutvelgelsen og velger offer ut fra tilgjengelighet og eksisterende sårbarheter i stedet for å fokusere på strategisk viktige mål. De har begrenset teknisk kunnskap og misforstår ofte prosessene de forsøker å påvirke.

Alt dette i følge det nevnte rådet.

Hvilket lovbrudd?

Skadeverksparagrafen i straffeloven angir straff for den som “gjør ubrukelig eller forspiller en gjenstand som helt eller delvis tilhører en annen”.36 Men, hendelsen på Risevatnet medførte ingen skade eller tap.

Det regulerte magasinet på Risevatnet har en størrelse på 3,1 millioner kubikkmeter og det rant ut mindre enn 6-7000 kubikkmeter i tillegg til minstevannføringa. Nå er det ikke helt klart for meg hvem som eide vannet som rant ut, men settefiskanlegget har tillatelse til å ta ut 510 liter i sekundet i gjennomsnitt. De 4-500 litrene i sekudet som forsvant i knappe fire timer kunne i en tenkt ytterste konsekvens ha ført til at anlegget måtte stenge ned 3 - 4 timer tidligere hvis vannstanden i Risevatnet ble lav.

Straffeloven har to paragrafer i kapitlet om vern av informasjon og informasjonsutveksling som kanskje kunne vært brukt i saken. Det er straffbart å uberettiget anskaffe eller besitte passord som kan gi tilgang til databasert informasjon eller datasystem.37

Sannsynligvis var passordet det samme som leverandøren av styringspanelet hadde oppgitt i manualen sin. Det virker veldig søkt om det skulle være straffbart å anskaffe eller å være i besittelse av en manual.

Den siste muligheten i straffeloven er at det er straffbart å bryte en beskyttelse eller ved annen uberettiget framgangsmåte skaffe seg tilgang til et datasystem.38 Denne paragrafen er sannsynligvis relevant, selv om det nok kan være tvil om et standardpassord kvalifiserer som beskyttelse.

Påvirkning - av hvem?

Bakgrunnen for at PST mente at det var dem som skulle etterforske saken er den nye paragraf 130 i straffeloven. Den omhandler påvirkning fra fremmed etterretning og sier at det er straffbart å bidra i virksomhet som har til formål å påvirke beslutninger eller den allmenne meningsdannelsen på vegne av eller etter avtale med en fremmed etterretningsaktør når dette kan skade betydelige samfunnsinteresser.39

I beskrivelsen av trusselbildet i lovforslaget er det listet opp hvordan påvirkningen kan foregå.40

Sofistikert og målrettet digital statlig påvirkning kan skje ved bruk av statlige-, falske- og tilsynelatende uavhengige medier, ved automatisk utsendelse av meldinger og innlegg i stort omfang med både informasjon og desinformasjon, ved bruk av personer som blander seg i debatter under falsk identitet, samt med datanettverksoperasjoner og lekkasjer av kompromitterende eller sensitive opplysninger.

Det står at det heller ikke er ukjent at ikke-statlige grupper eller organisasjoner gjennomfører påvirkningsoperasjoner på vegne av en stat.

Forslaget oppgir også at formålet med fremmede staters påvirkningsaktivitet typisk vil være å påvirke en konkret avgjørelse eller generell politikkutforming, eller å endre rammevilkårene for beslutningstakere til fordel for egne nasjonale interesser. En fremmed stat kan for eksempel forsøke å skape generell usikkerhet, forvirring og kaos i samfunnet, slik at myndighetenes beslutningsevne svekkes, står det.

Fyller hendelsen på Risevatnet kriteriene til en påvirkningsoperasjon rettet mot Norge?

Styringspanelet var tilgjengelig på Internett med kjent utnyttbar teknologi og passord fra brukermanualen. Etter inntrengningen tastet den uvedkommende 9-tall i tilsammen seks felt. Målet ble valgt av samme grunn, det lå lagelig til for hugg med standard passord på Internett. Det tyder ikke på at det ble valgt verken fordi det ligger i Norge eller fordi det var vanntilførsel til et settefisksanlegg.

Operasjonen var hverken sofistikert eller målrettet. Informasjonen som ble publisert var ikke sensitiv eller kompromitterende. Hendelsen har heller ingen overføringsverdi som trussel mot f.eks. strømforsyningen. Kontrollanlegg i kraftforsyningen er ikke Internetteksponerte.41

Det var ingen konkret avgjørelse som skulle tas her i landet som kan knyttes til hendelsen. Hvis angrepet skal kunne ses på som et forsøk på å påvirke politikkutforming eller rammevilkår i Norge, er det nærliggende å tenke på den manglende etterlevelsen av aktsomhetsparagrafen i vannressursloven, og kanskje også en generell påpekning av at det er risiko ved bruk av sårbare Internettkoblinger med standardpassord, spesielt i teknologi som styrer vannforsyning.

Det er imidlertid veldig vanskelig å se hvordan det skulle være mulig for Russland å dra nytte av noe av dette.

PST-sjefen sa at hensikten med denne typen aksjoner er å bidra til påvirkning, samt skape frykt eller uro i landets befolkning. Hun sa at det er typisk modus at en statlig aktør bruker for eksempel aktivistgrupper til å ta seg inn, nettopp for å vise «se hva vi kan gjøre hvis vi vil». Så går de ut og skryter av det etterpå.

Aksjoner for å skape frykt eller uro i befolkningen har tradisjonelt vært forbundet med bruk av noe mer oppsiktsvekkende metoder enn å slippe litt vann ut i ei elv.42 Hendelsen i seg selv skapte ingen generell usikkerhet, forvirring og kaos i samfunnet her i landet. Og det er ingen tegn som tyder på at hendelsen svekket beslutningsevnen til myndighetene i Norge i forhold som angår Russland.

Når PST-sjefen påstår at hensikten med aksjonen er å bidra til påvirkning, samt skape frykt eller uro i landets befolkning, så påstår hun at hun kjenner intensjonen til gjerningspersoner hun ikke vet hvem er. Det er en utrolig evne. Men selv med denne evnen er ikke PST-sjefen i stand til å si hva som blir påvirket eller hvilken gevinst gjerningspersonene skulle kunne oppnå ved å “skape frykt eller uro”.

Påvirkning som ikke påvirker noe er en nyskapning i trusselbildet og oppfyller helt sikkert ikke kravet i straffeloven om at påvirkningen skal skade betydelige samfunnsinteresser. Det visste PST da de tok over saken.

Mange av postene i Telegramkanalen er forøvrig skrevet bare på russisk. Det gjør det sannsynlig at aktiviteten har til hensikt å påvirke i Russland, ikke i Norge.

Hvorfor så hemmelig?

Like etter at PST offentliggjorde konklusjonen om en knytning mellom den pro-russiske cyberkriminelle gruppa og russiske myndigheter, ba jeg dem om å få opplyst navnet til gruppa. Det ville gjøre det mulig å vurdere saken på en god måte for virksomheter som kunne være utsatt og gi mulighet til å dra nytte av kunnskapen til det internasjonale cybersikkerhetssamfunnet.

Dagen etter skrev NRK: “Kraftbransjen i høgspenn etter nytt damangrep”.43 PST bekreftet at de etterforsket et nytt angrep mot en bedrift på Østlandet som lignet på angrepet mot dammen på Risevatnet.44 NRK oppdaterte senere artikkelen sin, angrepet var rettet mot et firma knyttet til kraftbransjen, skrev de.45

PST avslo umiddelbart forespørselen om innsyn: «PST har ikke mulighet til å utdype nærmere våre uttalelser om cyberangrep og påvirkningsoperasjoner mot Norge utført av pro-russiske aktører. Vi viser til vår ugraderte trusselvurdering fra 2025 hvor temaene blir omtalt. Disse vurderingene vedrørende påvirkning og cybertrusselen er fortsatt gjeldende.»

Jeg klagde og fikk 16. september nytt avslag. Politiadvokaten begrunnet det med at det ikke var ubetenkelig å gi innsyn slik saken sto og at det ikke var særlig grunner til å offentliggjøre navnet.

Avslaget var lite konstruktivt. Mange bedrifter, spesielt innen kraftsektoren og vann og avløp var bekymret for trusselen og vurderte hvilke tiltak de skulle sette inn. Kunnskap om hvem som hadde utført angrepet ville gjort det lett for dem å vurdere om gruppa var en trussel eller ikke.

To uker senere henla PST saken uten å opplyse om hvem som sto bak.

Hemmeligholdet svekker tilliten til PST og arbeidet de gjør. Videoen med informasjon om hvilken gruppe det dreide seg om lå tilgjengelig både på YouTube46 og på meldingstjenestene Telegram og X.47 Cybersikkerhetsfirmaet Radiflow opplyste både om navnet til gruppa og hadde et utdrag av videoen liggende tilgjengelig i en artikkel publisert i juli 2025.48

Opplysningen NRK formidlet om at det andre angrepet var rettet mot et firma knyttet til kraftbransjen var feil.

Z-Pentest startet transportbånd i et pukkverk/grustak.49 PST informerte om angrepet og åpnet for spekulasjon, men gjorde ingen ting for å rette opp feilinformasjonen som fulgte, selv om kraftbransjen gikk i “høyspenn” på grunn av opplysningene de kom med. Ironisk nok var det PSTs håndtering som spredte uro, usikkerhet og frykt i Norge, ikke hendelsen i seg selv. Det er imidlertid ingen ting som hindrer PST i å gi saklig og nøktern informasjon om hendelser av allmenn interesse.50

Hvem forsøker PST å skjule informasjonen for? Hva oppnår de med det?

Det mest nærliggende svaret på det første spørsmålet er norsk offentlighet og norske beslutningstakere, alle andre relevante parter er kjent med informasjonen. PST unngår å bli sett i kortene. De kan utnytte posisjonen sin og briljere med “trusselkommunikasjon”51 i lukkede fora, i ytterkanten av det som er tillatt.52 Små, ubetydelige hendelser gir ved hjelp av utvalgt informasjon og hemmelighold næring til spekulasjon og blir oppfattet som store trusler av resten av samfunnet.

Hvorfor etterforsket PST?

I følge NRK-artikkelen i juni uttalte politiadvokat Niklas Hafsmoe i PST at de ville undersøke om det som da ble kalt hendelsen på Risevatnet var utført på vegne av en fremmed stat som en del av en påvirkningsoperasjon.

To måneder senere kalte VG hendelsen “dam-sabotasje”. PST-sjef Gangås trakk fram hendelsen mens hun snakket om påvirkning og sabotasje på Arendalsuka.2 NRK fulgte opp samme dag med “damsabotasje” i overskriften. De opplyste også at PST-sjefen sa at de hadde henta inn nok bevis til å konkludere med at det var en statlig aktør som sto bak.53

Da saken ble henlagt to måneder senere, rapporterte NRK at også politiadvokat Hafsmoe og PST mente at hendelsen var en “dam-sabotasje”.54 NTB fulgte opp og rapporterte at “lukkesystemet (sic) i en demning ble sabotert i fire timer”.55

Encyclopedia Britannica forklarer at sabotasje er “bevisst ødeleggelse av eiendom eller forsinkelse av arbeid med den hensikt å skade en virksomhet eller et økonomisk system eller svekke en regjering eller nasjon i en nasjonal krisesituasjon.”56

I saken påtalemyndigheten i Finland anla mot tre av mannskapet på oljetankeren “Eagle S” som hadde kuttet forbindelsen i fire fiberkabler og en strømkabel mellom Finland og Estland ved å slepe ankeret sitt på bunnen, bemerket tingretten at saken hverken oppfylte lovens krav til sabotasje eller grov sabotasje fordi det ikke var avbrudd i hverken strømforsyning eller kommunikasjon.57

På Risevatnet ble ingen ting ødelagt, ingen ting gikk tapt, ingen ting ble stoppet, ingen ting ble forsinket.

Knytningen PST gjorde mellom Z-Pentest og statlige russiske aktører baserer seg enten på at PST har trodd på skrytet til gruppa om at den etterretningstilknyttede Sandworm nå tjener dem, eller at de misforsto tiltalen mot CARR-medlemmene.

Tiltalen opplyser at den antatte etterretningsagenten, CYBER_ICE, forlot CARR et år før hendelsen på Risevatnet. Russisk etterretning og CYBER_ICE var opptatt av finansiering og styring av DDoS angrep, men teknikken ble lite brukt av Z-Pentest. Uavhengig av om Z-Pentest er et alternativt navn for CARR slik tiltalen hevder, eller om gruppa ble opprettet for å unngå påvirkning fra etterretningen slik FBI med flere vurderer, så inneholder ikke tiltalen opplysninger om mulig bevis for at Z-Pentest er knyttet til etterretning.

Årsaken til at PST ønsker å kalle hendelsen sabotasje og å knytte sabotasjen til russisk etterretning fikk vi lenger ned i NRK-artikkelen. PST skrev i den nasjonale trusselvurderingen for 2025 at de vurderte det som sannsynlig at russisk etterretning vil forsøke å utføre sabotasjeaksjoner i Norge.58 Sannsynlig betyr at PST tror at det er “god grunn til å forvente” eller 60 - 90 prosents sjanse for at det skal skje.59

Siden russisk etterretning ikke hadde gjennomført sabotasjeaksjoner på norsk jord siden frigjøringen av Finnmark i 1944, og det ikke fantes kjente opplysninger som tydet på at russisk etterretning hadde pekt ut Norge som mål for slike aksjoner, virket forutsigelsen etterretningsfaglig tynt forankret.

Hendelsen gav PST en mulighet til selv å sørge for at spådommen de kom med gikk i oppfyllelse. De hadde predikert sabotasjeangrep fra russisk etterretning. Da ble det veldig fristende å definere vann i ei elv som sabotasje uten konsekvens - påvirkning som ikke påvirket noe.

Jeg har også en prediksjon. Det er sannsynlig at norske politiske beslutningstakere får høre mye om fortreffeligheten til spådommen og trusselen fra sabotasje uten konsekvens i lukkede fora i tida framover.60 Det gir igjen grunn til å tro at det også er sannsynlig at store ressurser vil bli satt inn i bekjempelsen av spøkelser sett ved høylys dag.61

Alternativ?

Aktiviteten til Z-Pentest har i følge gruppa selv som mål å skape oppmerksomhet om “bragdene” de utfører.62 Oppslaget i “The Guardian” om Risevatnet var et høydepunkt.63 Gruppa viste stolt fram ei liste med nesten 30 omtaler, halvparten i russiske media.64 De var veldig fornøyde med publisiteten PST-sjefen gav dem.

PST og Z-Pentest hadde det samme målet og hjalp hverandre. Begge hadde behov for oppmerksomhet og for å vise hvor skumle russerne er for sitt eget innenlandske publikum. Uten PST ville ikke Z-Pentest framstått som en trussel. Og uten Z-Pentest ville PST vært mindre relevant, sabotasjeprediksjonen ville vært en flau skivebom.

Hendelsen burde vært en påminnelse om at det er grovt uaktsomt å parkere bilen med nøkkelen i.

Standardpassord er ikke beskyttelse, det står nøye forklart i bruksanvisninga hvordan det brukes for å få tilgang. Angrepet mot sol- og vindparker i Polen der alle enhetene i parkene hadde standardpassord viser det samme.65 Angrepet er ikke trusselen, trusselen er uaktsomheten til eierne av anleggene - en invitasjon til kriminelle som er ute etter oppmerksomhet.

Som et alternativ til å respondere med provokasjon og skremsel på en trussel som ikke eksisterer, for deretter sannsynligvis å iverksette kostbare anskaffelser av etterretningsressurser, kan norske myndigheter gjennomføre tilsyn og utstede forelegg til uaktsomme foretak. Det er en mye, mye bedre bruk av offentlige midler, plasserer kostnaden der den hører hjemme og reduserer konfliktnivået i stede for å øke det.

Hvilket lag spiller PST på?

Som et lite land, taper Norge alltid i en konflikt. Vi kan ikke vinne noe, det er vi ikke sterke nok til. Vi må uansett betale, enten for hjelpen fra en alliert eller til en fiende. Så sett fra Norges side er det ikke bare meningsløst, men også tåpelig å provosere slik PST gjør.66 Vi vinner ikke ved å yppe til strid, det er det andre som gjør. Vi vinner ved å unngå konflikt.

Referanser

-

Vil undersøke om hendinga er utført på vegner av ein framand stat, Publisert 13. juni 2025: https://www.nrk.no/vestland/kripos-og-pst-om-hacking-av-damventil_-vil-undersoke-om-hendinga-er-utfort-av-ein-framand-stat-1.17454156 ↩︎

-

PST-sjefen: Mener russere sto bak norsk dam-sabotasje, 13. august 2025: https://www.vg.no/nyheter/i/mPJaE4/pst-sjefen-mener-pro-russiske-hackere-sto-bak-cyberangrepet-mot-damanlegget-i-bremanger ↩︎ ↩︎

-

PST meiner prorussiske hackarar står bak damsabotasje: – Må vere budd på meir, Publisert 13. aug. 2025: https://www.nrk.no/vestland/pst-peiker-pa-prorussiske-hackarar-etter-damsabotasje-1.17526400 ↩︎

-

Hackere åpnet ventil på fullt ved dam-anlegg, tirsdag 10. juni 2025: https://energiteknikk.net/2025/06/hackere-apnet-ventil-pa-fullt-ved-dam-anlegg/ ↩︎

-

NVE: Risevatn reguleringsanlegg, Bremanger kommune. Dispensasjon frå krav til senking av magasin i fare- eller ulykkessituasjon - vedtak, dato 09.01.2018 ↩︎

-

Vassdragskonsesjon, vannuttak og regulering av Risevatnet til landbasert oppdrett av fisk, 18.12.2019: https://webfileservice.nve.no/API/PublishedFiles/Download/201100983/2994254 ↩︎

-

I videoen til Z-Pentest viser de en gjennomstrømining i minstevannsføringsrøret på knapt 600 liter i sekundet. Teknisk leder oppgav at det randt 870 liter i sekundet gjennom anlegget mens ventilen sto helt åpen. Det gir 270 liter i sekundet gjennom fisketrappa. Dette stemmer bra med den beregnede verdien på 245 liter i sekundet ved laveste regulerte nivaå, vannstanden var nær høyeste regulerte nivå under hendelsen. ↩︎

-

Norconsult, notat nr.: 2, oppdragsnr.: 5134519: til NVE. Steinvik Fiskefarm - Endring av minstevannføring, dato 2014-02-13 ↩︎

-

NVE: Steinvik Fiskefarm AS – Planendringssøknad om tillatelse til redusert slipp av minstevannføring i Riseelva, Bremanger kommune, Sogn og Fjordane – oversendelse av NVEs vedtak, dato: 13.02.2015 ↩︎

-

NVE: Vedtak om overtredelsesgebyr – brudd på konsesjonsvilkår om minstevannføring i Riseelva – Steinvik Fiskefarm AS, Bremanger kommune, dato: 08.01.2019 ↩︎

-

Lov om vassdrag og grunnvann (vannressursloven): https://lovdata.no/dokument/NL/lov/2000-11-24-82 ↩︎

-

Gjør du dette i varmen – da kan bilen forsvinne, Publisert 22.06.2023: https://www.tv2.no/broom/gjor-du-dette-i-varmen-da-kan-bilen-forsvinne/15826895/ ↩︎

-

Exposed VNC a major threat to Critical Infrastructure Sectors, August 2022: https://cyble.com/blog/exposed-vnc-a-major-threat-to-critical-infrastructure-sectors/ ↩︎

-

Defending OT Operations Against Ongoing Pro-Russia Hacktivist Activity, May 1, 2024: https://www.cisa.gov/sites/default/files/2024-05/defending-ot-operations-against-ongoing-pro-russia-hacktivist-activity-508c.pdf ↩︎

-

Threat Actors Continue to Exploit OT/ICS through Unsophisticated Means, September 25, 2024: https://www.cisa.gov/news-events/alerts/2024/09/25/threat-actors-continue-exploit-otics-through-unsophisticated-means ↩︎

-

»Koden var 1234«: For første gang er dansk vandforsyning blevet angrebet af prorussiske hackere, 24. jan. 2025: https://jyllands-posten.dk/indland/ECE17839480/koden-var-1234-for-foerste-gang-er-dansk-vandforsyning-blevet-angrebet-af-prorussiske-hackere/ ↩︎

-

Vandværk hacket: Fjernadgang var ikke sikret godt nok, 24 Jan 2025: https://danskevv.dk/nyheder/vandvaerk-hacket-fjernadgang-var-ikke-sikret-godt-nok/ ↩︎

-

Remote Access (FTP and VNC) in iX Developer 2.0: https://files.beijerelektronik.com.tr/downloads/IX_Developer/remote_access_control.pdf#page=2 ↩︎

-

Florø, Vestland county, Norway: https://t.me/zpentestalliance/35 ↩︎

-

iX2 HMI software: https://www.beijerelectronics.no/nb-NO/Products/software/ix-hmi-software ↩︎

-

Control solutions with X2 HMI panels: https://www.beijerelectronics.com/en/Products/Control___systems/X2___with___CODESYS___control ↩︎

-

Mandiant/Google Cloud: APT44: Unearthing Sandworm: https://services.google.com/fh/files/misc/apt44-unearthing-sandworm.pdf ↩︎

-

Analysis of the Cyber Attack on the Ukrainian Power Grid, SANS ICS, March 18, 2016: https://web.archive.org/web/20160327163355/https://ics.sans.org/media/E-ISAC_SANS_Ukraine_DUC_5.pdf ↩︎

-

Six Russian GRU Officers Charged in Connection with Worldwide Deployment of Destructive Malware and Other Disruptive Actions in Cyberspace, October 19, 2020: https://www.justice.gov/archives/opa/pr/six-russian-gru-officers-charged-connection-worldwide-deployment-destructive-malware-and ↩︎

-

UK exposes series of Russian cyber attacks against Olympic and Paralympic Games, Published 19 October 2020: https://www.gov.uk/government/news/uk-exposes-series-of-russian-cyber-attacks-against-olympic-and-paralympic-games ↩︎

-

Intelligence agencies of Russia: https://en.wikipedia.org/wiki/Intelligence_agencies_of_Russia ↩︎

-

United States District Court, Central District of California, Case No. 2:25-cr-00577-FMO: https://www.courthousenews.com/wp-content/uploads/2025/12/united-states-vs-dubranova-indictment-one.pdf ↩︎

-

Pro-Russia hacktivists launching attacks that could damage OT, Published Dec. 10, 2025: https://www.cybersecuritydive.com/news/russian-hacktivists-critical-infrastructure-remote-access-advisory/807493/ ↩︎

-

The Status of Ukraine’s “IT Army” Under the Law of Armed Conflict, May 10, 2023: https://lieber.westpoint.edu/status-ukraines-it-army-law-armed-conflict/ ↩︎

-

Tiltalen nevner at CARR benyttet Stresser.Tech https://stresser.tech, selv om det ikke er klart at det var abonnement hos dem CYBER_ICE betalte. ↩︎

-

Z-Pentest Alliance: https://t.me/s/zpentestalliance ↩︎

-

Sandworm Z-Pentest Alliance: https://t.me/zpentestalliance/4 ↩︎

-

Pro-Russian hacktivism: Shifting alliances, new groups and risks, Jul 2, 2025: https://www.intel471.com/blog/pro-russian-hacktivism-shifting-alliances-new-groups-and-risks ↩︎

-

Pro-Russia Hacktivists Conduct Opportunistic Attacks Against US and Global Critical, Infrastructure, December 9, 2025: https://media.defense.gov/2025/Dec/09/2003840175/-1/-1/0/JOINT_CSA_PRO-RUSSIA_HACKTIVISTS_CONDUCT_ATTACKS_AGAINST_CRITICAL_INFRASTRUCTURE.PDF ↩︎

-

straffeloven, § 351. Skadeverk: https://lovdata.no/lov/2005-05-20-28/§351 ↩︎

-

straffeloven § 201. Uberettiget befatning med tilgangsdata, dataprogram mv.: https://lovdata.no/lov/2005-05-20-28/§201 ↩︎

-

straffeloven § 204. Innbrudd i datasystem: https://lovdata.no/lov/2005-05-20-28/§204 ↩︎

-

straffeloven, § 130. Påvirkning fra fremmed etterretning: https://lovdata.no/lov/2005-05-20-28/§130 ↩︎

-

Prop. 42 L (2023 – 2024) Endringer i straffeloven mv. (påvirkning fra fremmed etterretning): https://www.regjeringen.no/contentassets/4494d5fc9bc24664b9830ddeab05603e/no/pdfs/prp202320240042000dddpdfs.pdf ↩︎

-

Forskrift om sikkerhet og beredskap i kraftforsyningen (kraftberedskapsforskriften): https://lovdata.no/dokument/SF/forskrift/2012-12-07-1157 ↩︎

-

Terrorism in Norway: https://en.wikipedia.org/wiki/Terrorism_in_Norway ↩︎

-

Kraftbransjen i høgspenn etter nytt damangrep, publisert 19. august 2025: https://web.archive.org/web/20250819165211/https://www.nrk.no/vestland/russiske-hackarangrep_-norsk-kraftbransje-skjerpar-sikkerheita-1.17532223 ↩︎

-

PST kobler prorussisk gruppe til nytt dataangrep på Østlandet, 15.08.2025: https://www.aftenposten.no/norge/i/MnQkyJ/pst-bekrefter-nytt-dataangrep-paa-oestlandet-samme-prorussiske-gruppe-hevder-aa-staa-bak ↩︎

-

Kraftbransjen i høgspenn etter nytt angrep, ukjent oppdateringstdspunkt: https://www.nrk.no/vestland/russiske-hackarangrep_-norsk-kraftbransje-skjerpar-sikkerheita-1.17532223 ↩︎

-

Metacurity: Norway Dam ZAlliance, Aug 20, 2025: https://www.youtube.com/watch?v=WpUKUp_mzhM ↩︎

-

X: exploit echo: https://x.com/kaxm231/status/1959713437883490622 ↩︎

-

One Weak Password, Full Process Control: Inside Norway’s 2025 Dam Cyberattack, Jul 01, 2025: https://www.radiflow.com/radiflow-labs/inside-norway-2025-dam-cyberattack-radiflow/ ↩︎

-

Et firma knyttet til kraftbransjen?: https://t.me/zpentestalliance/78 ↩︎

-

politiregisterloven § 34. 1.: https://lovdata.no/lov/2010-05-28-16/§34 ↩︎

-

PST bekymret over ansatte i norske virksomheter: Har kritisk tilgang, men nekter å snakke, 14. februar 2025: https://www.dn.no/magasinet/reportasje/politiets-sikkerhetstjeneste/pst/dag-rojhell/pst-bekymret-over-ansatte-i-norske-virksomheter-har-kritisk-tilgang-men-nekter-a-snakke/2-1-1777253?shareToken=SjjrslK6tX ↩︎

-

PSTs forebyggingssamtaler beveger seg i rettsstatens yttergrense, Publisert 7. mars 2025: https://www.dn.no/innlegg/overvakning/sikkerhetspolitikk/jus/psts-forebyggingssamtaler-beveger-seg-i-rettsstatens-yttergrense/2-1-1788796 ↩︎

-

PST meiner prorussiske hackarar står bak damsabotasje: – Må vere budd på meir, Publisert 13. aug. 2025: https://www.nrk.no/vestland/pst-peiker-pa-prorussiske-hackarar-etter-damsabotasje-1.17526400 ↩︎

-

PST mener prorussiske hackere stod bak sabotasje – henlegger likevel saken, Publisert 3. okt. 2025: https://www.nrk.no/vestland/pst-mener-prorussisk-hackergruppe-stod-bak-dam-sabotasje-pa-vestlandet-og-datainnbrudd-pa-ostlandet-1.17587446 ↩︎

-

NTB: PST tror prorussiske hackere sto bak cyberangrep – henlegger sakene, Publisert: 03.10.2025: https://www.aftenposten.no/norge/i/5E9Axz/pst-tror-prorussiske-hackere-sto-bak-cyberangrep-henlegger-sakene ↩︎

-

Britannica Editors. “sabotage.” Encyclopedia Britannica, November 18, 2025. https://www.britannica.com/topic/sabotage-subversive-tactic. ↩︎

-

Finnish court drops Eagle S cable damage case over lack of jurisdiction, 03 October 2025: https://www.helsinkitimes.fi/finland/finland-news/domestic/28063-finnish-court-drops-eagle-s-cable-damage-case-over-lack-of-jurisdiction.html ↩︎

-

Nasjonal trusselvurdering 2025: https://www.pst.no/globalassets/2025/nasjonal-trusselvurdering-2025/nasjonal-trusselvurdering-2025_no_web.pdf#page=12 ↩︎

-

Nasjonal trusselvurdering 2024: https://www.pst.no/globalassets/2024/nasjonal-trusselvurdering-2024/nasjonal-trusselvurdering-2024_uuweb.pdf#page=30 ↩︎

-

Den utvidete utenriks- og forsvarskomité: https://www.stortinget.no/no/Representanter-og-komiteer/Komiteene/Andre-faste-komiteer/den-utvidete-utenriks--og-forsvarskomite/ ↩︎

-

«se spøkelser ved høylys dag». I: Bokmålsordboka. Språkrådet og Universitetet i Bergen. https://ordbokene.no/bm/105413 ↩︎

-

Telegram post https://t.me/zpentestalliance/240 ↩︎

-

Russian hackers seized control of Norwegian dam, spy chief says, 14 Aug 2025, X-post Aug 27, 2025: https://x.com/JuliaRCAT_ru/status/1960657735948574820, ↩︎

-

Telegram post 16. august 2025: https://t.me/s/zpentestalliance/494 ↩︎

-

Energy Sector Incident Report – 29 December, publsihed 30 January 2026: https://cert.pl/uploads/docs/CERT_Polska_Energy_Sector_Incident_Report_2025.pdf ↩︎

-

«tåpelig». I: Bokmålsordboka. Språkrådet og Universitetet i Bergen. https://ordbokene.no/bm/63532: som er preget av liten forstand; dum, toskete, idiotisk ↩︎